La seguridad física del hardware.

La seguridad física del hardware es el último punto a estudiar por un consultor de seguridad física. en nuestro método de ir de lo global a lo específico llegamos ahora a la parte más específica del sistema, al propio hardware.

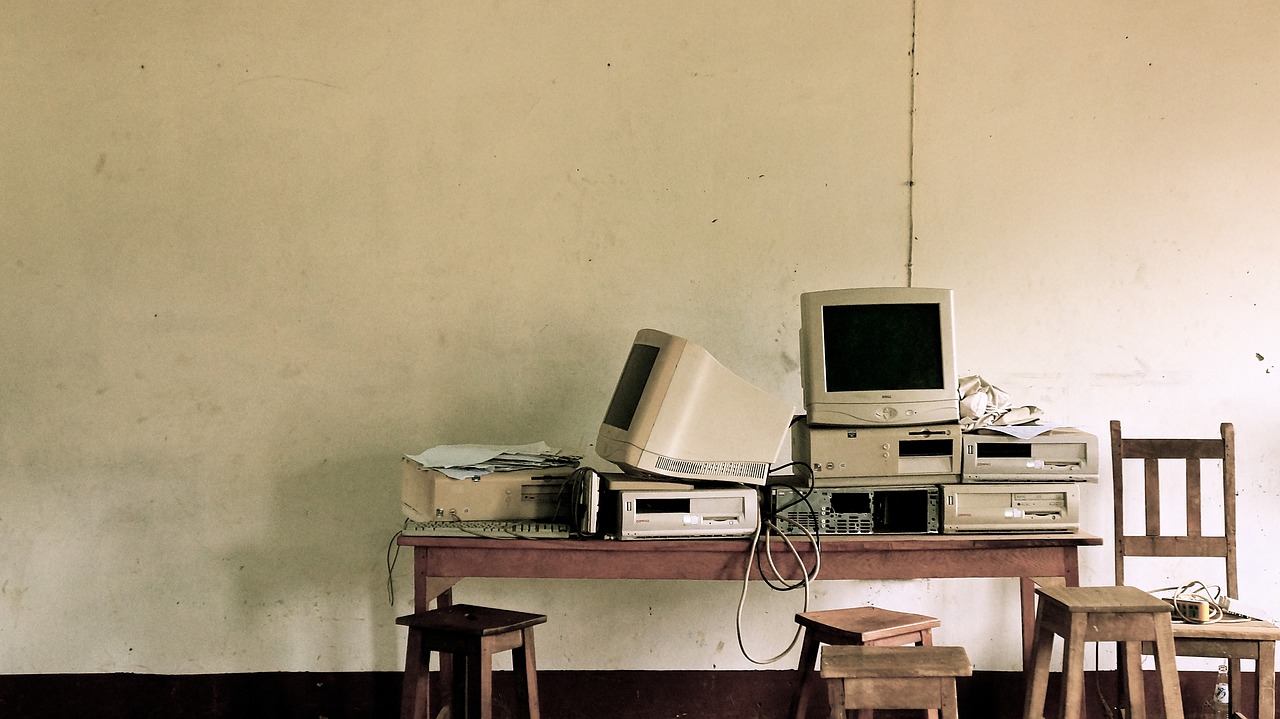

Acceso físico a las máquinas y dispositivos de red

Es inevitable que el personal tenga acceso físico a las máquinas sobre las que deben trabajar, y en algunos casos incluso a los dispositivos de red. Cuando el usuario debe usar el hardware directamente, como usando disqueteras, CDROMs o similares la máquina que alberga estos dispositivos debe estar cercana al usuario. Lo mismo es aplicable para los servidores y dispositivos de red y los administradores de sistemas, para poder realizar su trabajo tienen que tener normalmente acceso físico a los dispositivos de red.

Teniendo en cuenta este factor debemos intentar mediante el estudio de la red y de las aplicaciones que han de correr los usuarios finales el mantener al menos los servidores y los dispositivos de red lejos del usuario final, en racks, armarios o centros de datos. Los usuarios podrán acceder a sus datos a través de la red local y mantener los datos importantes a salvo, aunque el hardware donde van a trabajar este desprotegido por estar en su puesto de trabajo. Los sistemas NAS y otros sistemas de almacenamiento de datos o servidores de aplicaciones pueden ayudar en esto.

Por tanto la idea es mantener al menos los datos y el trabajo del usuario fuera de la máquina donde el usuario va a trabajar. Deberemos instar al personal de administración para que organice el sistema de forma que los usuarios finales trabajen directamente sobre servidores de ficheros y servidores de aplicaciones, manteniendo así los datos a salvo de errores o manipulaciones del hardware. Bien estudiado este sistema puede suponer un ahorro adicional en hardware en las estaciones de trabajo del usuario final, que podrán ser menos complicadas en su constitución y más sencillas de administrar.

Racks y armarios

Sobre los racks y armarios ya hemos hablado bastante. Tengamos en cuenta todo lo que hemos comentado sobre su entorno, su localización y las consideraciones que debemos tomar para su adquisición y montaje. Además de todo esto debemos tener en cuenta que estos armarios y racks deben contener máquinas y dispositivos de red, y que esto implica otro nivel de seguridad física que debemos estudiar. En concreto deberemos estudiar que máquinas se incluyen en que racks y lo mismo para los dispositivos de red. Esto evitará que un supuesto intruso o usuario malintencionado que intente reconectar las máquinas o dispositivos del rack para realizar acciones no permitidas lo tenga más difícil. Si mantenemos en un rack los servidores de ficheros, en otro los de aplicaciones y en otro los dispositivos de red tendremos la seguridad de que un supuesto intruso no podrá trucar nuestra red para acceder con los permisos de unas máquinas a otras.

Hay que tener especial cuidado con los racks que contienen dispositivos de red, pues con la actual tendencia a construir VLANs por medio de concentradores que implementan este servicio podemos tener el peligro de que un usuario realice cambios en el cableado de red y tenga acceso a redes a las que no debería tener acceso. Es muy importante también el proteger en los concentradores los puertos donde se pueden conectar sniffers de red, pues proveen a un supuesto intruso de un arma imbatible para obtener datos de nuestra red. Lo mismo es aplicable a las conexiones serie que puedan tener estos dispositivos y que nos permitan la administración remota de los dispositivos, pues la seguridad del control de acceso en estos puertos no suele ser tan fuerte como cuando se accede mediante telnet o interface web.

Las cajas de las computadoras

Las cajas de las computadoras suelen ser un quebradero de cabeza para todo consultor de seguridad física, porque nos vienen impuestas por el hardware que se ha adquirido y es difícil el convencer a una empresa de que las cambie por otras más seguras.

Seguridad del bios. Password de BIOS

La seguridad que proporcionan las passwords de BIOS es una seguridad absolutamente ficticia. Muchos administradores confían ciegamente en la seguridad de los sistemas asegurados mediante passwords de BIOS, sobre todo cuando se intenta impedir el arranque desde USB o desde CDROM. Esto es un grave error. La seguridad que proporciona el password de BIOS es mínima si no tenemos una seguridad física suficiente sobre el sistema en cuestión. Si un intruso consigue abrir la caja del ordenador puede simplemente activar el puente de borrado de la BIOS y nuestro password se borrará, o puede simplemente llevar cambos de BIOS igual al del ordenador en cuestión y montarlo en el zócalo. Incluso se han dado casos de llegar a desoldar la BIOS de un ordenador y soldar el nuevo para saltar el password.

Acceso al interior de los equipos

La repercusión sobre la seguridad de la apertura de un NAS (Servidor de Almacenamiento) puede ser desastrosa. Todos los datos de trabajo de la empresa pueden quedar a disposición de un intruso. Muchos de estos sistemas tienen discos duros estándar, que pueden ser replicados con un portátil mediante Norton Ghost o similares y devueltos al sistema NAS sin que nadie detecte lo que ha ocurrido. Esta es la pesadilla de un administrador de seguridad, todos sus datos replicados sin haber dejado ninguna pista. Lo mismo es aplicable para otro tipo de servidores, y algo similar ocurre con los dispositivos de red, que pueden ser alterados una vez abiertos para cambiar la configuración, borrar las claves de acceso y muchas manipulaciones similares.

Lo único que nos salvará de este tipo de ataques de fuerza bruta (nunca mejor dicho) es el mantener este tipo de máquinas críticas protegidas en racks cerrados, en armarios bajo llave o en centros de datos con control de acceso. No hay más magia que esta.

Sistemas de backup

Los sistemas de backup son una necesidad inexcusable hoy en día en cualquier empresa que maneje una cantidad de datos medianamente grande. Teniendo esto en cuenta y suponiendo que disponemos de un sistema de backup fiable debemos tener en cuenta otra serie de consideraciones.

La primera es la seguridad física de los backups, de la que ya hemos hablado, y para la que optábamos como mejor solución la que aconsejaba mantener los backups lejos de los sistemas que contienen los datos de los que hemos hecho backup.

La segunda es la seguridad física de las máquinas de backup, para las que deberemos tener las mismas medidas que para los servidores de archivos: Mantener más de una máquina de backups, sistema centralizado de backups alojado en un rack o armario seguro, monitorización de las máquinas de backup, etc.

Una cuestión a tener en cuenta con los sistemas de backup es la seguridad física de los medios donde se realizan los backups. Las cintas de backup pueden ser afectadas por los campos magnéticos fuertes, los discos ZIP también, los discos duros fallan y soportan mal los golpes y los movimientos bruscos y los CDs tienen una vida corta y son más bien delicados. Deberán tomarse las medidas necesarias para proteger físicamente los medios donde se realizan los backups, teniendo en cuenta las consideraciones propias para cada medio. Tradicionalmente los medios más seguros para hacer backups han sido las cintas de backup y cintas DAT, pero esto siempre puede cambiar.

De nada sirve hacer backups si cuando los necesitamos no funcionan. Debemos comprobar que los backups que hemos realizado pueden ser restaurados correctamente, o estaremos confiando en un sistema que no podemos asegurar que funciona correctamente.

Sistemas UPS

Los sistemas UPS son imprescindibles en la seguridad física de un sistema informático. La mayoría de los sistemas operativos responden mal a las caídas repentinas y puede producirse perdida de datos importantes si no se usan sistemas de archivos con Journaling como Ext3, Reiserfs, XFS, JFS o similares.

Control y seguridad de portátiles

Para el consultor de seguridad física los portátiles no suelen ser un gran problema, al menos no mayor que cualquier otra máquina del sistema, pero para la seguridad informática los portátiles son un verdadero quebradero de cabeza.

Comenzamos con la seguridad física. Debemos tener en cuenta la portabilidad de estos dispositivos, lo que los hace susceptibles de ser robados con facilidad, sobre todo cuando se encuentran fuera de la empresa. Debe crearse una política de uso y responsabilidad para las personas que utilizan ordenadores portátiles de la empresa y sobre todo para las personas que tienen que llevarse estos dispositivos fuera de la empresa. Lo más importante, aparte del valor económico de los portátiles, son los datos que pueden contener, datos que en muchos casos pueden ser importantes e incluso vitales para la empresa. Por eso debe responsabilizarse seriamente a los usuarios de los portátiles que sacan de la empresa, manteniendo un control de entradasalida de estos dispositivos y de la integridad física de los mismos. En caso de robo el usuario debe comunicar con absoluta inmediatez a la empresa el evento que se ha producido, para que esta pueda minimizar los riesgos que implica el robo de los datos que ese portátil pueda contener. Como regla general los portátiles que deban abandonar la empresa no deberían contener ningún tipo de dato importante o comprometido para la empresa, en caso de que el usuario necesite acceso a estos datos pongamos desde su domicilio particular puede ser más conveniente la instalación de una linea ADSL/FIBRA/Cable,... y que conecten de forma segura a los servidores de la empresa y trabajen de forma remota. Si el usuario debe de usar estos dispositivos en otras empresas o en trabajos de campo deberán protegerse de todas las formas posibles los datos críticos que puedan contener, encriptándolos con sistemas seguros y permitiendo sólo el acceso al trabajador por medio de claves intransferibles de las que este deberá ser responsable.

Keycatchers y otros sistemas de captación de datos

Los keycatchers son dongles que se interponen entre el teclado y el ordenador para captar las pulsaciones del usuario, grabando los datos que se introducen, buscando sobre todo la adquisición de claves que el usuario pueda teclear. Son dispositivos aparatosos y fáciles de detectar, aunque también son fáciles de instalar y volver a quitar. Un dispositivo de estos simplemente instalado diez minutos en la máquina de trabajo del personal de un banco puede proporcionar al hacker las claves para acceder al sistema interno de la empresa, números de tarjetas de crédito, números de cuenta y otro tipo de datos secretos. Esto es desastroso para la empresa, así que deberá estudiarse las conexiones entre teclado y ordenador para detectar estos dispositivos, aunque como hemos dicho cada vez son menos comunes y poco útiles para un supuesto intruso.